特権ID管理とは

特権IDは特別な権限を付与されたアカウントです。

一般ユーザーIDでは操作できないシステムの起動・停止など、システム管理者がメンテナンスを行う際に使われますが、セキュリティ上、誰でも特権IDでログインできると問題があります。そこで、必要な人が必要な時だけ適切に特権IDを使える「特権 ID管理」が課題となります。

特権ID管理の3つの課題

環境の多様化を背景として、特権ID管理をめぐる課題も複雑化、多様化し、一般的な特権ID管理ソリューションでは解決できなくなってきています。 本セミナーでは、特権ID管理に関する新たな課題を明らかにすると共に、その解決策をご紹介します。

①仮想環境、クラウドの台頭

ハイパーバイザやクラウドの管理コンソールへアクセスする為のアカウントも特権IDとして管理する必要があります。

②サーバログイン後のアクセス制御

従来の特権ID管理では、特権IDでのログインを許可してしまうと、当該IDを利用して様々な操作を実施できるだけでなく、顧客情報や機密情報にもアクセスされてしまうリスクがあります。

③RPAの特権ID対策(プログラムの埋め込みパスワード)

バッチやシェル、プログラムの内部にパスワード情報が平文で記載されていることがあり、パスワードの漏えいリスクが存在しています。

RPA製品の中には、パスワードを製品内部で暗号化して保存せず、プログラム内に持たせていることがあり、リスクと成り得ます。

プログラム

15:00~15:30 受付

15:30~16:20 講演/特権ID管理と課題

16:20~16:25 休憩

16:25~17:00 講演/特権アクセス管理ソリューション

17:00~17:30 質疑応答

主催

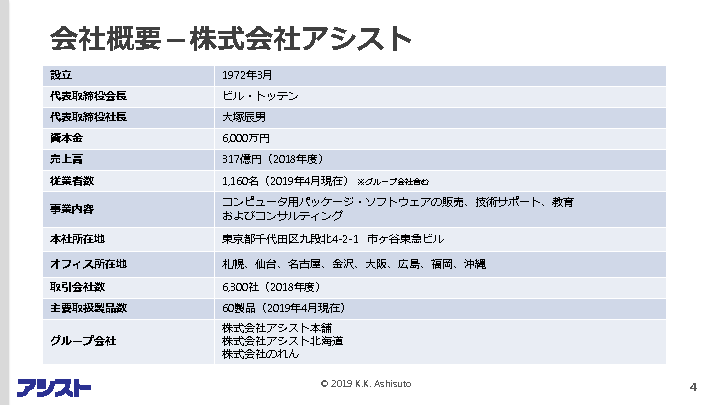

株式会社アシスト

現在このセミナーでの参加お申し込みは受け付けておりません。当日参加方法に関するお問合せ

03-5227-6911

セミナー事務局

※当日は名刺を2枚お持ち下さい。

※競合もしくは競合になる可能性のある事業者様や、個人としての方は、当社判断によりご遠慮頂く場合がございます。予めご了承下さい。

※ご記載頂いた内容、及び当日受付でご提示頂いた名刺情報は、マジセミ株式会社にて収集し、マジセミ株式会社/オープンソース活用研究所 および主催・共催・協賛・協力・講演の各企業に提供させて頂きます。ご記載を頂いた個人情報はマジセミ株式会社/株式会社オープンソース活用研究所および主催・共催・協賛・協力・講演企業にて厳重に管理し、サービス、製品、セミナー、イベントなどのご案内に使用させて頂き、また各社のメルマガに登録させていただきます。ご記載いただいた個人情報は、法律に基づいた、警察等の行政機関や司法機関からの要請があった場合を除き、第三者には提供致しません。

〔お問合せ先 及び 個人情報保護管理者〕 株式会社オープンソース活用研究所 個人情報保護管理者 連絡先:03-6809-1257