成功している、Webサービスの連携のシナリオ

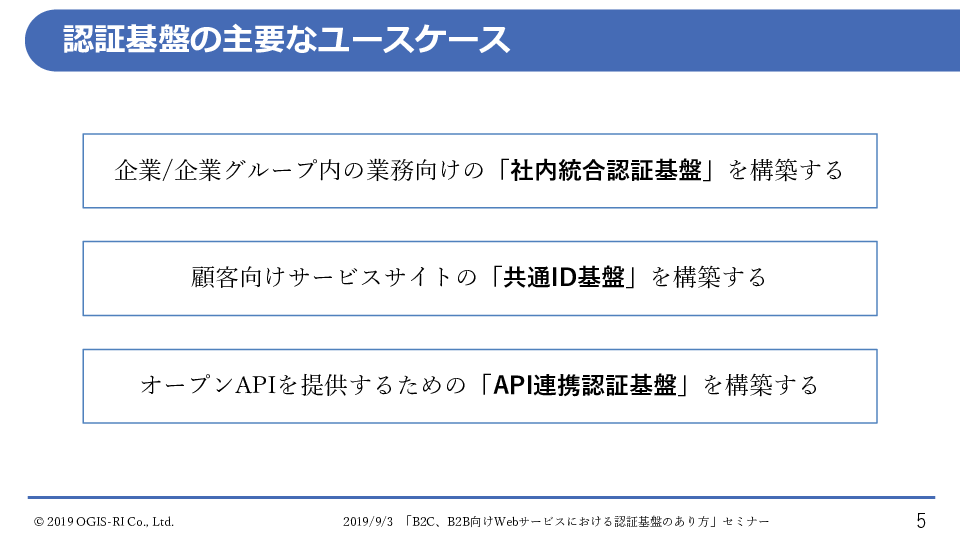

通信やデバイス、IT技術の進化により企業と顧客との接点は、かつてないほどに多様化してきています。より良いサービスを提供するためには、様々なデバイスへの対応や他社との連携が求められます。これらを利用者の便利性を損なうことなく、安全に実現させるためには”認証・認可”の仕組みが重要になってきます。

認証技術(OpenID Connect、OAuthなど)の最新動向はどうなっているのか?

最適な認証・認可を実現するためにはOpenID ConnectやOAuth 2.0 等の標準技術への対応が求められます。しかし、これらの技術は日々進化しています。これからの顧客ニーズへ迅速に対応していくためには、最新の技術動向を把握し、その上で将来を見据えた基盤設計をしておく必要があります。

Webサービスにおける認証基盤のあり方とは

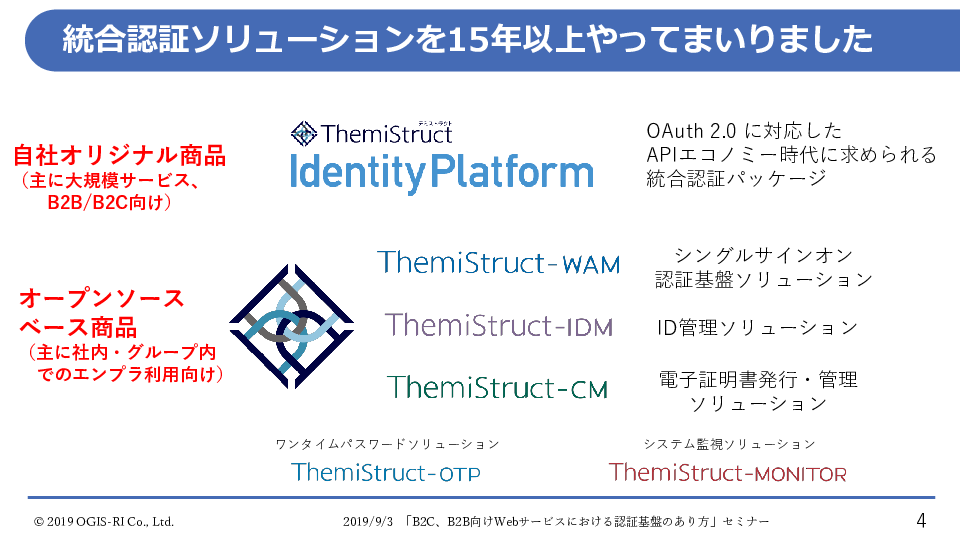

本セミナーでは、B2B・B2CビジネスにおけるWebサービスのモデルケースと認証基盤の役割について解説します。そして、サービス提供者がおさえておくべき認証技術(OpenID Connect、OAuthなど)と最新動向について解説します。

プログラム

14:00~14:30 受付

14:30~14:35 オープニング

14:35~15:05 B2B・B2CビジネスにおけるWebサービスのモデルケースと認証基盤の役割

株式会社オージス総研 事業開発本部テミストラクトソリューション部

*プロフェッショナルサービス1T マネジャー 金井 敦

B2B・B2Cビジネスで採用されているWebサービスの主要なモデルケースにおいてアイデンティティやアクセス管理を実現するための構成例や得られる効果について解説します。

15:05~15:35 認証標準技術の必要性と最新動向

株式会社オージス総研 事業開発本部テミストラクトソリューション部

プロフェッショナルサービス1T 篠原 奨

OpenID ConnectIDなどのID連携やOAuth 2.0 など認証標準技術を採用するメリットと最新の認証標準技術動向を解説します。

15:35~15:45 休憩

15:45~16:15「共通ID基盤のスピード導入」と「ソーシャルサイトを対象としたアイデンティティ連携」の実現方法~ThemiStruct Identity Platform Cookbook 2019~

株式会社オージス総研 事業開発本部テミストラクトソリューション部

プロフェッショナルサービス1T 伏見 浩平

16:15~16:45 質疑応答

主催

株式会社オージス総研

現在このセミナーでの参加お申し込みは受け付けておりません。当日参加方法に関するお問合せ

03-3254-8421

セミナー事務局

※当日は名刺を2枚お持ち下さい。

※競合もしくは競合になる可能性のある事業者様や、個人としての方は、当社判断によりご遠慮頂く場合がございます。予めご了承下さい。

※ご記載頂いた内容、及び当日受付でご提示頂いた名刺情報は、マジセミ株式会社にて収集し、マジセミ株式会社/オープンソース活用研究所 および主催・共催・協賛・協力・講演の各企業に提供させて頂きます。ご記載を頂いた個人情報はマジセミ株式会社/株式会社オープンソース活用研究所および主催・共催・協賛・協力・講演企業にて厳重に管理し、サービス、製品、セミナー、イベントなどのご案内に使用させて頂き、また各社のメルマガに登録させていただきます。ご記載いただいた個人情報は、法律に基づいた、警察等の行政機関や司法機関からの要請があった場合を除き、第三者には提供致しません。

〔お問合せ先 及び 個人情報保護管理者〕 株式会社オープンソース活用研究所 個人情報保護管理者 連絡先:03-6809-1257